2020年LuBian矿池遭黑客攻击事件中,柬埔寨太子集团主席陈志持有的127,272枚比特币(现价约150亿美元)被盗。然而,这场看似普通的黑客攻击背后,隐藏着更深的阴谋——被盗比特币沉寂四年后,于2024年被转移至美国政府控制的钱包,并于2025年被美司法部正式没收。技术分析显示,攻击者利用矿池私钥生成的伪随机数漏洞,以近乎“精准爆破”的方式窃取资产,其手法与国家级黑客行动高度吻合。此事件不仅暴露了加密货币安全机制的脆弱性,更揭示了数字资产领域正在成为国家间暗战的新战场。

一、35亿美元比特币“蒸发”之谜

2020年12月29日,以中伊为主要基地的LuBian矿池遭遇了一场精心策划的黑客攻击。在短短2小时内,矿池内127,272.06953176枚比特币被洗劫一空,仅剩不足200枚。按当时市值计算,损失约35亿美元,而如今这批比特币价值已飙升至150亿美元。

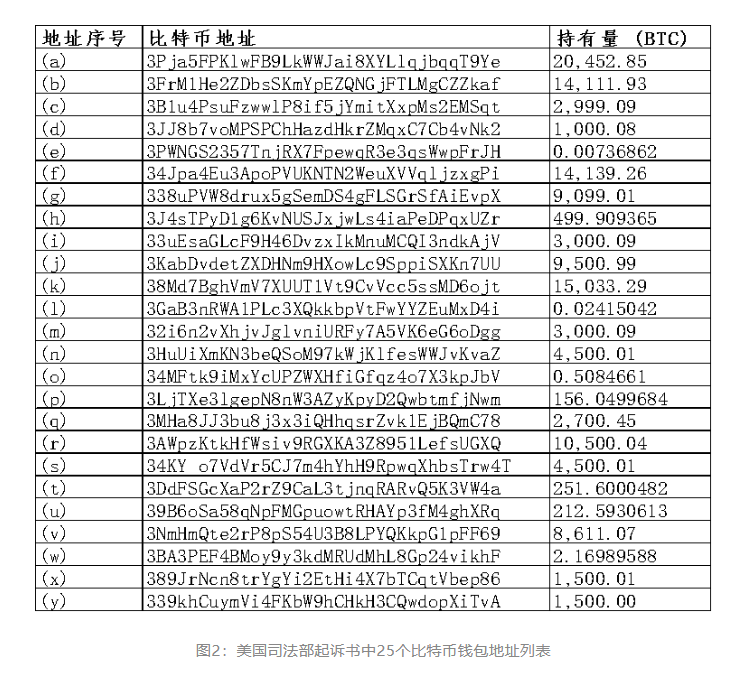

异常的是,被盗资金并未像常规黑客事件中那样被迅速转移或变现,而是沉睡于攻击者钱包中长达四年。直至2024年6月,这笔巨额资产突然被激活并转入新地址,而区块链分析平台ARKHAM随后将这些地址标记为“美国政府控制”。2025年10月14日,美国司法部宣布没收陈志持有的12.7万枚比特币,其数量与LuBian矿池被盗金额高度吻合。

二、技术溯源:伪随机数漏洞如何击穿“终极保险库”

比特币的非托管钱包本应是最安全的资产存储方式——私钥由持有者独占,不受中心化机构管制。但LuBian矿池的私钥生成机制存在致命缺陷,使其沦为“纸糊的保险箱”。

漏洞核心:32位熵的致命简化

比特币私钥本应是256位随机数,破解需进行2^256次尝试(理论上不可能)。但LuBian矿池采用了伪随机数生成器Mersenne Twister(MT19937-32),其熵值仅相当于32位随机数。这意味着私钥的实际可能组合仅约42.9亿个(2^32),在现代算力下,暴力破解仅需数小时。

技术对比:行业标准要求使用加密安全伪随机数生成器(CSPRNG),而LuBian却依赖类似Libbitcoin开源工具中的薄弱算法,与2022年Wintermute被盗1.6亿美元事件漏洞同源。

攻击模拟:2小时洗劫12万枚比特币

攻击者通过枚举所有32位种子(0至4294967295),批量生成私钥并匹配矿池地址。优化后的脚本每秒可测试百万级密钥,最终在2020年12月29日完成对5000余个弱随机钱包的破解。链上记录显示,所有转移交易共享相同手续费,证明为自动化脚本操作。

防御缺失:若矿池采用多签名钱包或分层确定性钱包(HD Wallet),攻击难度将指数级上升,但LuBian未部署任何额外防护层。

三、行业影响:代码漏洞引起信任危机

LuBian事件揭示了加密货币生态的两大危机:

技术依赖风险

许多项目为追求效率滥用非加密安全开源库,尤其是私钥生成等核心环节。行业需强制使用BIP-39等高熵标准,并引入第三方审计。

国家级攻击常态化

区块链的透明性使大型资产更易成为政府目标。未来,结合漏洞利用与法律手段的“合法没收”或成趋势,用户需通过多签名、冷热钱包隔离等策略分散风险。

比特币因其“私有财产不可侵犯”的特性被寄予厚望,但LuBian事件证明,当技术漏洞与国家级力量结合,再坚固的加密壁垒也可能崩塌。陈志的12.7万枚比特币跨越五年时光,从矿池钱包流向美国政府账户,既是一场技术较量的失败,也是数字地缘政治的缩影。在币圈动荡的表象下,真正的战争刚刚开始。